Les bénéfices du Cloud sécurisé pour les entreprises

Navigation rapide dans l’article

- Qu’est-ce qu’un cloud sécurisé ?

- Comment fonctionne la sécurité du cloud ?

- Les principaux avantages du cloud sécurisé pour les entreprise

- Questions fréquentes sur le Cloud Sécurisé ?

- Le cloud sécurisé est-il adapté à toutes les tailles d'entreprises ?

- Peut-on migrer progressivement vers un cloud sécurisé ?

- Comment choisir le bon fournisseur de cloud sécurisé ?

- Le cloud sécurisé est-il plus coûteux qu'un cloud standard ?

- Comment assurer la sécurité des données lors de la migration vers le cloud ?

- Contactez un expert !

Dans un monde où la digitalisation des services des entreprises s’accélère, le stockage et la gestion des fichiers deviennent des enjeux stratégiques majeurs. Le cloud sécurisé s’impose aujourd’hui comme une solution incontournable pour les organisations soucieuses de protéger leurs documents tout en bénéficiant de la flexibilité du cloud computing. Cet article explore les fondamentaux du cloud sécurisé, son fonctionnement et les avantages concrets qu’il offre aux utilisateurs d’applications cloud, qu’ils utilisent Google Drive, pCloud, Dropbox, Kdrive, Leviia ou Proton.

Qu’est-ce qu’un cloud sécurisé ?

Un cloud sécurisé est conçu pour offrir un environnement fiable où les données et les services sont protégés contre les menaces. Contrairement aux solutions classiques, il intègre des mesures de sécurité avancées, assurant à la fois confidentialité, intégrité et conformité réglementaire. Pour les entreprises, choisir un cloud sécurisé est un levier stratégique pour protéger leur patrimoine informationnel et renforcer la confiance de leurs clients.

Définition et différences avec un cloud non sécurisé

Le cloud sécurisé désigne une infrastructure de cloud computing conçue avec une attention particulière portée aux aspects de sécurité des données. Contrairement à un cloud standard, un cloud sécurisé intègre des mesures de protection renforcées à tous les niveaux de son architecture.

Un cloud sécurisé se distingue par plusieurs caractéristiques essentielles :

- Des protocoles de chiffrement avancés pour les données au repos et en transit

- Une authentification multi-facteurs systématique

- Une ségrégation stricte des données entre clients

- Des contrôles d’accès granulaires

- Des audits de sécurité réguliers

- Une surveillance continue des menaces potentielles

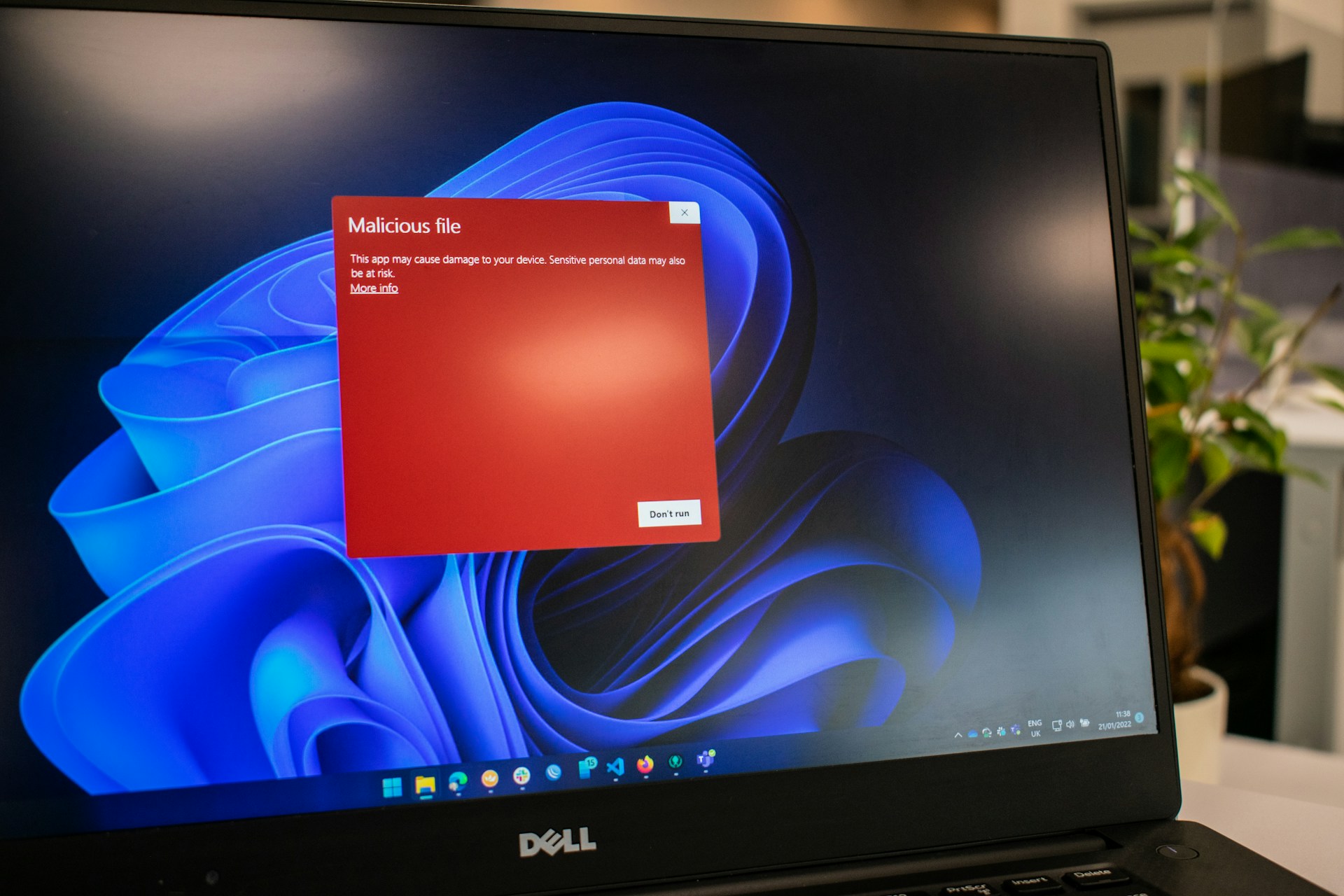

À l’inverse, un cloud non sécurisé présente souvent des vulnérabilités comme des mécanismes d’authentification faibles, des données non chiffrées ou des politiques de contrôle d’accès insuffisantes, exposant ainsi les utilisateurs à des risques significatifs de violations de données.

Les enjeux de sécurité pour les entreprises

Les enjeux liés à la sécurité du cloud sont multiples pour les entreprises :

- Protection du patrimoine informationnel : Les données représentent aujourd’hui un actif stratégique pour toute organisation. Leur fuite peut entraîner des pertes financières considérables, une atteinte à la réputation et une perte d’avantage concurrentiel.

- Continuité d’activité : Les cyberattaques comme les ransomwares peuvent paralyser totalement l’activité d’une entreprise. Un cloud sécurisé intègre des mécanismes de résilience permettant de maintenir les opérations même en cas d’incident.

- Conformité réglementaire : Avec le renforcement des cadres légaux comme le RGPD en Europe, les entreprises doivent garantir une protection adéquate des données personnelles qu’elles traitent, sous peine de sanctions financières importantes.

- Confiance des partenaires et clients : La démonstration d’un niveau élevé de sécurité dans le traitement des données devient un argument différenciant sur le marché et renforce la confiance des parties prenantes.

Comment fonctionne la sécurité du cloud ?

La sécurité du cloud repose sur une combinaison de technologies avancées, de protocoles rigoureux et de contrôles stricts pour protéger les données et les infrastructures. Du chiffrement des informations à la surveillance proactive des menaces, chaque mécanisme vise à garantir la confidentialité, l’intégrité et la disponibilité des services cloud. Découvrez comment ces différentes couches de protection assurent un environnement sécurisé pour les entreprises.

Chiffrement des données et protection des accès

Le chiffrement constitue la première ligne de défense d’un cloud sécurisé. Il s’applique à trois niveaux :

Données au repos : Les informations stockées sur les serveurs sont chiffrées à l’aide d’algorithmes puissants comme AES-256, rendant les données inexploitables en cas d’accès non autorisé physique aux serveurs.

Données en transit : Les communications entre l’utilisateur et l’infrastructure cloud sont protégées par des protocoles comme TLS/SSL, créant un tunnel sécurisé qui empêche l’interception des données.

Données en traitement : Des technologies émergentes permettent désormais de traiter les données sans les déchiffrer complètement, limitant ainsi les fenêtres de vulnérabilité.

La protection des accès repose quant à elle sur plusieurs mécanismes complémentaires :

- Authentification multi-facteurs (MFA) combinant plusieurs éléments de vérification

- Gestion des identités et des accès (IAM) permettant un contrôle précis des permissions

- Principe du moindre privilège, limitant les droits d’accès au strict nécessaire

- Rotation régulière des identifiants et mots de passe

- Systèmes de détection d’anomalies dans les comportements de connexion

Surveillance et détection des menaces

Un cloud sécurisé intègre des systèmes sophistiqués de surveillance pour identifier rapidement toute activité suspecte :

Analyse comportementale : Des algorithmes d’intelligence artificielle analysent les patterns d’utilisation habituels et détectent les anomalies pouvant indiquer une compromission.

Détection d’intrusion : Des sondes spécialisées scrutent en permanence le réseau et les systèmes à la recherche de signatures d’attaques connues.

Surveillance des flux de données : L’analyse des mouvements de données permet d’identifier les exfiltrations inhabituelles pouvant correspondre à un vol d’information.

Gestion centralisée des événements de sécurité : Les solutions SIEM (Security Information and Event Management) agrègent et corrèlent les événements de sécurité pour faciliter leur analyse.

Équipes de réponse aux incidents : Des experts en cybersécurité sont disponibles 24/7 pour réagir rapidement en cas de détection d’une menace potentielle.

Conformité et certifications de sécurité

Les fournisseurs de cloud sécurisé s’engagent dans des processus rigoureux de certification pour garantir la qualité de leurs pratiques de sécurité :

- ISO 27001 : Cette certification internationale atteste de la mise en place d’un système de management de la sécuritéde l’information (SMSI) répondant aux meilleures pratiques.

- SOC 2 : Développé par l’AICPA, ce référentiel évalue les contrôles relatifs à la sécurité, la disponibilité, l’intégrité du traitement, la confidentialité et la protection de la vie privée.

- Cloud Security Alliance (CSA) STAR : Ce programme certifie les fournisseurs de services cloud qui démontrent des pratiques de sécurité robustes.

- HDS (Hébergement de Données de Santé) : En France, cette certification est obligatoire pour les hébergeurs de données de santé à caractère personnel.

Ces certifications impliquent généralement des audits réguliers par des organismes indépendants, offrant ainsi l’assurance d’un maintien du niveau de sécurité dans le temps.

Les principaux avantages du cloud sécurisé pour les entreprise

Adopter un cloud sécurisé ne se limite pas à une simple question de protection des données. Cette solution offre une multitude d’avantages aux entreprises, leur permettant d’améliorer leur infrastructure, de renforcer leur confidentialité et d’optimiser leurs coûts. Grâce à des services avancés et des fonctionnalités adaptées aux exigences modernes, le stockage en ligne devient à la fois un levier de sécurité et de performance. Voici un tour d’horizon des principaux atouts du cloud sécurisé.

Protection avancée des données sensibles

Le cloud sécurisé offre un niveau de protection souvent supérieur à ce que pourrait mettre en place une entreprise disposant de ressources limitées :

- Expertise dédiée de spécialistes en cybersécurité

- Investissements massifs dans les technologies de protection

- Veille permanente sur les nouvelles menaces

- Mise à jour régulière des systèmes et correctifs de sécurité

- Redondance des infrastructures limitant les risques de perte de données

- Isolation des environnements clients

Cette protection renforcée s’avère particulièrement précieuse pour les données stratégiques comme la propriété intellectuelle, les informations financières ou les données clients.

Accessibilité et flexibilité pour les collaborateurs

Contrairement à une idée reçue, sécurité et accessibilité ne sont pas antagonistes dans un cloud sécurisé bien conçu :

- Accès sécurisé depuis n’importe quel emplacement géographique

- Support du travail à distance sans compromis sur la sécurité

- Adaptation des niveaux de protection selon la sensibilité des données

- Intégration avec les outils collaboratifs existants

- Expérience utilisateur fluide malgré les contrôles de sécurité

- Support multi-appareils avec des politiques de sécurité adaptées

La mobilité des équipes et la collaboration inter-entreprises deviennent ainsi possibles tout en maintenant un cadre de sécurité robuste.

Réduction des coûts et optimisation des ressources IT

L’adoption d’un cloud sécurisé permet de réaliser d’importantes économies sur plusieurs aspects :

- Mutualisation des infrastructures de sécurité coûteuses

- Élimination des investissements en matériel de sécurité on-premise

- Réduction des besoins en personnel spécialisé en cybersécurité

- Diminution du risque financier lié aux incidents de sécurité

- Modèle de paiement à l’usage optimisant les dépenses

- Évolutivité permettant d’adapter les ressources aux besoins réels

Le retour sur investissement d’une solution de cloud sécurisé se manifeste généralement à court terme, particulièrement pour les PME qui peuvent ainsi accéder à un niveau de sécurité auparavant réservé aux grandes entreprises.

Conformité aux réglementations et RGPD

Le cloud sécurisé facilite considérablement la mise en conformité réglementaire des entreprises :

- Documentation détaillée des mesures de sécurité pour les audits

- Localisation précise des données conforme aux exigences territoriales

- Gestion simplifiée des droits des personnes concernées (accès, rectification, effacement)

- Traçabilité complète des opérations de traitement des données

- Mécanismes de notification de violation conformes aux délais légaux

- Protection des données dès la conception (privacy by design)

Ces caractéristiques permettent aux entreprises de démontrer leur diligence raisonnable en matière de protection des données, un élément crucial en cas de contrôle par les autorités de régulation.

Questions fréquentes sur le Cloud Sécurisé ?

L’adoption d’un cloud sécurisé soulève de nombreuses interrogations, notamment en matière d’accessibilité, de coût et de transition vers cette technologie. Que vous soyez une petite entreprise ou une grande organisation, il est essentiel de comprendre les implications d’un tel choix pour assurer la protection de vos données et optimiser votre infrastructure IT. Voici les réponses aux questions les plus fréquemment posées pour vous aider à y voir plus clair.

Le cloud sécurisé est-il adapté à toutes les tailles d'entreprises ?

Absolument. Les solutions de cloud sécurisé existent aujourd’hui pour tous les profils d’entreprises, des TPE aux multinationales. Les offres sont généralement modulaires et permettent de sélectionner les fonctionnalités de sécuritéadaptées aux besoins et au budget de chaque organisation. Les petites structures peuvent ainsi bénéficier d’un niveau de protection qu’elles ne pourraient pas financer en interne.

Peut-on migrer progressivement vers un cloud sécurisé ?

La migration vers un cloud sécurisé peut parfaitement s’effectuer par étapes. Une approche courante consiste à commencer par les applications les moins critiques pour se familiariser avec l’environnement, puis à migrer progressivement les systèmes plus sensibles. Les fournisseurs proposent généralement des services d’accompagnement pour planifier et exécuter cette transition de manière sécurisée.

Comment choisir le bon fournisseur de cloud sécurisé ?

Plusieurs critères doivent être pris en compte :

- Les certifications obtenues (ISO 27001, SOC 2, etc.)

- La localisation géographique des données

- Les SLA (Service Level Agreements) en matière de disponibilité et de sécurité

- La transparence sur les incidents et les mesures correctives

- L’écosystème de partenaires technologiques

- La qualité du support technique et sa disponibilité

- La réversibilité (facilité à récupérer ses données en cas de changement de fournisseur)

Le cloud sécurisé est-il plus coûteux qu'un cloud standard ?

Si le cloud sécurisé implique généralement un surcoût par rapport aux offres standard, il faut considérer ce prix à la lumière du coût potentiel d’un incident de sécurité (perte de données, interruption d’activité, amendes réglementaires, atteinte à la réputation). Dans cette perspective, l’investissement dans un cloud sécurisé représente une assurance pour l’entreprise et son patrimoine informationnel.

Comment assurer la sécurité des données lors de la migration vers le cloud ?

La phase de migration constitue souvent une période de vulnérabilité accrue. Pour sécuriser ce processus, plusieurs précautions sont recommandées :

- Chiffrement des données avant leur transfert

- Utilisation de connexions sécurisées pour la migration

- Vérification de l’intégrité des données après migration

- Maintien temporaire des systèmes existants en parallèle

- Tests de sécurité post-migration

- Formation des équipes aux nouveaux processus de sécurité

En conclusion, le cloud sécurisé représente aujourd’hui une solution optimale pour les entreprises cherchant à conjuguer protection des données, flexibilité opérationnelle et maîtrise des coûts. Dans un contexte de menaces cybernétiques croissantes et d’exigences réglementaires renforcées, l’adoption d’une telle solution devient un impératif stratégique plus qu’une simple option technologique.

Contactez un expert !